La cyberattaque du 22/07/2023, on peut ce poser la question que recherche les hackers, à part la destruction des données pour rendre inopérant une cible, et ralentir le processus de création (la productivité), c'est aussi une monnaie d'échange sur le dark web.

En gros qu'es-ce qu'il y avait de spécial sur mon ordinateur pour être une cible? (C'est ultra rare qu'un utilisateur subit une attaque sur un réseau local domestique, en particulier sur Arch Linux)

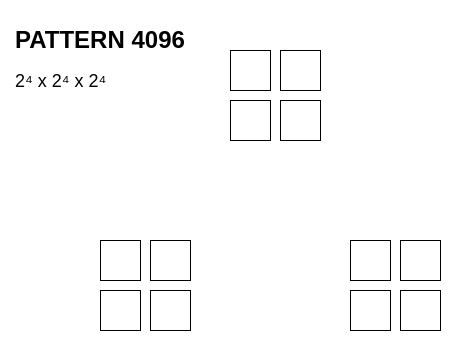

- Le Narkanta numérisé, les nombres en base 16 et les clés glyphiques du dictionnaire usuel stantard incomplet (40 à 60% ~ 300 mots). Pourquoi? Car des machines cherchent à attaquer la citadelle dans la capsule temporelle, et récupérer les accès. Ce qui valide ma théorie, que sur Terre des humains sont des machines, ils ont un hébergeur distant et ce n'est que des avatars avec des routines et protocoles. Bien sur pas tous! Certain sont esclave comme moi, et n'ont pas d'hébergeur distant. Posez-vous la question pourquoi on singe via le film Blade Runner, et les Réplicants, on ne peut pas différencier une machine sophistiquée de l'humain, c'est du mimétisme. La fuite du Narkanta ne serait pas un risque, c'est que des bases pour préparer la citadelle. En réalité le protocole narkantique utilise une base 4096 (16x16x16) pour chiffrer la citadelle soit plus de 4096 symboles différents. Soit la découverte de seulement 7% des symboles. La base 4096 est utilisé en informatique pour l'implantation de réseau neuronaux et NLP, ainsi que pour encoder le blockchain comme protocole pour les datas.

Autres infos sur le chiffre 4096 en mathématique:

* Liste des diviseurs: 1, 2, 4, 8, 16, 32, 64, 128, 256, 512, 1024, 2048, 4096

* Somme des diviseurs: 8191

* Puissance de 2 (binaire)

* Nombres des diviseurs: 13

* Carrée: 16777216

* Racine carrée: 64

* C'est l'implémentation en 64bits pour les ordinateurs, les ordinateurs en 32 bits ne reconnaissent pas 4096MB de RAM. Un ordinateur 64 bits peut générer en théorie 16 exaoctets (EB) de RAM.

* C'est également initialement, le terme « 4K » fait référence à la définition minimale de 4 096 pixels pour la largeur de l'image.

Le futur? Les ordinateurs en 128 bits. Expérimental. Il faudrait une base 16384 comme séquence de symbole. Que seul des machines peuvent implantés, au-délà de l'imaginaire humain, et des unités de mesures, cela n'est pas même pas défini: 3,40 x 10 ^38 emplacements mémoires possibles. Personne ne développe des ordinateurs 128 bits sur Terre, car il n'y a pas de réel implantation et nécessité d'un tel ordre de grandeur et de quantification.

A quoi cela sert alors? Simuler des univers entiers et alloués un emplacement mémoire à chaques atomes de matières. Il y a 10 ^80 atomes dans l'univers. On s'approche du nombre de Gogol soit 10 ^100. Il suffirait de seulement trois ordinateurs 128 bits. Soit 10 ^114 d'emplacements mémoires possibles.

Mais l'a encore, c'est biaisé, car en réalité l'univers n'a qu'une galaxie qui subit des transformations et compositions dans le temps par rotationel et symétrie dans un mirroir. C'est de la cristallographie. C'est très facile de prouver que la galaxie d'Andromède est une symétrie temporelle de la Voie Lactée, il y a des similitudes.

NOTA: La version release du Narkanta à une séquence de 763 symboles. Soit 27 bits nécessaires pour l'adressage mémoire du processeur. Mais il a un système de sécurité: le Qotar avec un alphabet de 23 + nombres 16 soit 39 symboles (6 bits) qui peuvent booter sur une système de 8 bits en mode dégradé.

D'ou que dans ma capsule temporelle il y a:

* Transistor

* Microcontroller Intel 8051 (AT89S52) en 8 bits

* MangoPi MQ Pro RISC-V 1GB RAM en 64 Bits sur le processeur XuanTie C906 (technologie chinoise développé par Alibaba)

-

Les clés de chiffrement SSH. Sur mon /home on trouve mes clés et accès serveurs, ainsi que Github. Donc on pourrait supprimer mes données et saboter.

-

Les portes feuilles de cryptomonnaies, j'ai sur mon ordinateur des BTC et la clé privée dans /home. + 1000€ (pas la mère à boire, je suis relativement modeste). L'argent n'a pas bougé à la cyberattaque et j'ai transféré vers une nouvelle adresse.

-

Voile et Annihilation. C'est une oeuvre post-mortem en héritage, elle ne sera pas publié, même si elle a un ISBN. En héritage familliale. Donc des gens peuvent vouloir connaitre l'histoire du roman SF. Et c'est un monnaie d'échange possible au marché noir.

-

Mes écrits et nots diverses. Il y a beaucoups de document sur mon ordinateur, dont mon journal de psychiatrie que j'écrivais, plus de 100 pages.

-

Les mots de passes et addresses réseaux. J'ai des documents ou j'ai laissé en clair des mots de passe, comme appât.

-

Une partie des archives sauvegarder dans la capsule temporelle sur la microSD

PROTOCOLE DE SECURISATION:

- Ajouter une couche de protection dans un container chiffré, sécurisé par l'obscurité pour les documents sensibles et secrets.

- Mise à jour des mots de passe root, serveurs, utilisateur et sites web.

- Générer de nouvelles clés de chiffrement SSH et révoquer les anciennes.

- Transfert d'adresse de BTC.

La cybersécurité ce n'est pas fait pour les chiens?